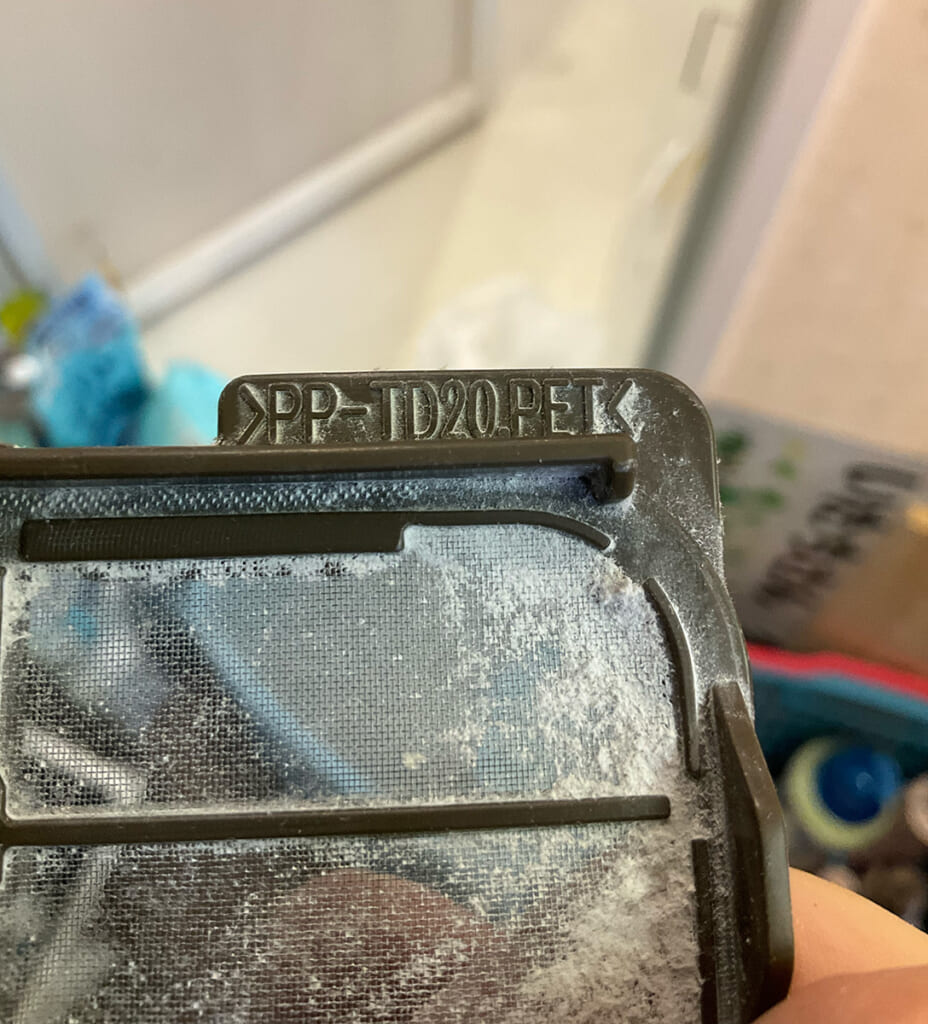

予約してあったスマートロック用オプション、Sesame Touchが届きました。CANDY HOUSE製スマートロックSesameシリーズ(3/4/5)と組み合わせて使用する、指紋&ICカードリーダーです。

スマホアプリやAppleWatchアプリを起動して操作しなくても、指やICカードをこれに当てるだけで解錠できます。

電池式で配線いらず。Sesame本体とBluetooth圏内であればどこにでも貼り付けておくだけで使用できます。これで税別2,980円とかコスパ高過ぎでしょう。本体のSesame 5(3,980円)と合わせても数千円で、もちろんランニングコストも不要です。

Sesame5本体のレビューはこちら。

■セットアップ

最初に背面パネルを止めている2本のネジをドライバーで外す必要があります。ドライバーは付属しないので自前で用意する必要があります。またネジを完全に緩めても背面パネルはかなりがっちりと防水パッキンではまっており、公式ではネジをピンセット等でつまんで引っぺがすようアナウンスしています。ちなみにこちらは付属のペラ紙ではなくサイトでの案内となっています。発売してみたら問い合わせが殺到して急遽対応しました感アリ。ちなみに爪で無理にネジを掴んで引っ張ろうとしても結構な確率で爪がもげますのでオススメしません。防水のためとはいえドライバーやピンセットが別途必要というのは同社製品にしては手間かけさすなぁという印象でした。

背面パネルを外して中の電池の絶縁シートを抜き取ると電源が入って起動します。しかしアプリで新デバイス登録画面にして待っていても一向にデバイスが見つからない。BluetoothなどをOFF/ONしてもダメ。結局もう一度フタを開けて(本来、再セットアップの時に押せと書いてある)リセットボタンを押す必要がありました。

これからセッティングする人は一通りセットアップが完了するまで、裏蓋は閉じない方が良いでしょう。

一度フリーズもした

いくつかの指紋を登録し、更にICカードを登録している際、ガチで反応しなくなりました。本製品はフタの中のスイッチ以外にボタンはなく、指紋センサーに指を当てるかICカードでタッチするとLEDが光って音が鳴るくらいしか操作要素がありません。これらが全く反応しなくなりました。仕方が無いのでまたしても裏蓋のネジを外し、一度電池を抜いて挿し直して再起動させて解決しました。これ、ネジで固定した背面パネルを両面テープで壁などに貼り付ける方式なので、こういうフリーズが頻繁に起こったら滅茶苦茶めんどくさいことになりそう。ちなみに両面テープは予め貼ってあるものを含め3枚付属しています。どうか普段使いでフリーズしませんように(-人-)。

■取り付け

我が家は大家さんの趣味か玄関ドアが無駄に高級な木製で両面粘着テープで貼るのははばかられます。また壁も凸凹したパネルになっており、結局はめ殺しのガラス部分に貼り付けるしか選択肢がありませんでした(ガラスも凸凹してるように見えますが表面はフラットです)。

左に見えるドアホンユニットに3Dプリンターで固定具を作ってみようかと思いましたが、思い切ってガラスに貼り付け。電池交換やフリーズのたびに剥がす必要があります。3Mの両面テープでガッチリ固定されてますので、剥がす時はドライヤーなどで温めた方がいいかも。

アップ

アップ

割と厚みがありますが、逆にそのお陰で指などは当てやすくて良いかなとも。

ちなみに裏側からみるとちょっと目立つ…

■使用感

操作には指またはICカード(SuicaなどFelica)を使用します。

指での操作

指を使う場合、

という動作になります。つまり解錠と施錠で指を使い分ける形でちょっと違和感あります。確かに同じ指で施錠と解錠がトグル(交互)動作だと、すでに施錠されているのに気付かずもう一度タッチして意図せず解錠状態のまま出かけてしまう、というリスクがあるので仕方ないところではあります。が欲を言えば別で施錠ボタンとかあっても良かったかなと。ちなみにロックかアンロックかはビープ音の長さで聞き分けできるようになっていて登録した指で認証すると「ピッ」と短い音、それ以外の指で認証失敗すると「ピーッ」とエラー音な感じに鳴ります。LEDは常に青発光のみ。人間の指らしきものを検知、くらいの意味の発光です。指でタッチしたあと一瞬の間をおいて「ピッ」または「ピーッ」と鳴って解錠または施錠動作がトリガされます。もうちょっと速いといいなとは思いますが音だけ聞き逃さなければ実用上は問題ないレベル。登録は1タッチのみで、iPhoneなどのように周辺部を念入りに記憶させたりするプロセスはないので、できるだけ同じ角度で指を当てないと認識されないことがあります。これを突き詰めると、あえてエッジ部分でタッチして認証失敗させて施錠、帰って来た時はしっかり中心部でタッチして解錠、のように1本の指で開け閉めできそうな気も。また登録時と同じ角度で当てる限り、あらゆるスマホの指紋認証と相性が悪い同居人の指でもしっかりと認証できているようです。伊達にセンサーがデカくないということでしょうか。スマホのセンサーは小さかったり液晶の下にいたりデザイン優先なところがあり、それと比べると精度が上がりやすいってことなのかも知れません。暗証番号が使えるSesame Touch Proを買わなかったことをブチブチ言ってた同居人にも今のところキレられていませんw。

ICカードでの操作

ICカードは解錠のみ。施錠はできません。ICカードはFelicaならなんでも良いみたいで、物理のSuica/PASMO(半導体不足で無記名のものが新規発行停止だそうですね)はもちろん、iPhone/AppleWatch/AndroidのモバイルSuicaでもOKです。iPhoneだと「エクスプレスカード」に指定してあればロック状態でも触れるだけで使えます(駅の改札と同じ)。ちなみに同居人が使っているGarminのスマートウォッチ(モバイルSuica対応モデル)でも登録できました。

スマートウォッチをしているなら、解錠はそちらでして、あえて指は非常用に小指などだけ登録しておいて、普段は(登録しない)人差し指や親指で施錠、って使い方もアリかなと思います。

■まとめ

とにかく本体とセットでもQrio2の半額以下で買えるSesame5+Sesame Touchというソリューションはコスパ最高だと思います。最終的には更に予約済みのオープンセンサーを追加して施錠は自動化できれば更に便利になる気もします。万一意図せず締め出されてしまってスマホもっていないという場合でも指紋で解錠できるのであれば安心じゃないかと。発売が楽しみです。

指紋とICカード以外に暗証番号も使えるテンキー付きのSesame Touch Proも1,000円違いでリリースされましたが、これだけ指紋とICカードできっちり開け閉めできるならコンパクトなSesame Touchの方で正解だったなという気がします。