■これはなに?

新型クラウンの運転席側エアコン吹き出し口下のスペアホールにTV/ナビキャンセラーのスイッチやUSB充電ポートをつけようとする際、左端の空きスロット(スペアホール)だけ奥の規格が異なっており、いわゆるDタイプ規格のスイッチを装着することができません。 本品はそのサイズの違いを吸収して、左端の空きスロットにDタイプ規格のパーツを装着できるようにする変換アダプター になります。有償販売もしております。

こちらで注文できます

TOYOTA車手動光軸調整ダイヤル用空きスロット→タイプDスイッチアダプター

参考価格: ¥1,800(別途消費税、送料がかかります)

在庫: あり

BOOTHならこちら。

記事後半に簡単な取り付けガイドもあります。

2026.1.4追記:

購入された方より90系ノア で使えたという報告をいただきました。

2025.10.15追記:

購入された方より10シエンタ のZグレードで使えたという報告をいただきました。

2025.10.15追記:

購入された方より80ハリアーでも使えた という報告をいただきました。この車種はクラウンと逆で右端が該当するようです。

その他、使える可能性のある車種、グレードについて本記事末尾「[メモ] クラウン、ハリアー以外で使用できそうな車種 」のセクションにまとめました。

2025.11.04追記:

80℃/7時間の耐熱試験を行いました。

■開発経緯

自動車のスイッチユニットはメーカー毎にサイズが規格化されていて、オプションの有無によって空きスロット(スペアホール)があり、そこに新たなスイッチや最近だとUSB充電器などを取り付けられるようになっています。トヨタ車だとA~Dの4タイプがあるようです。

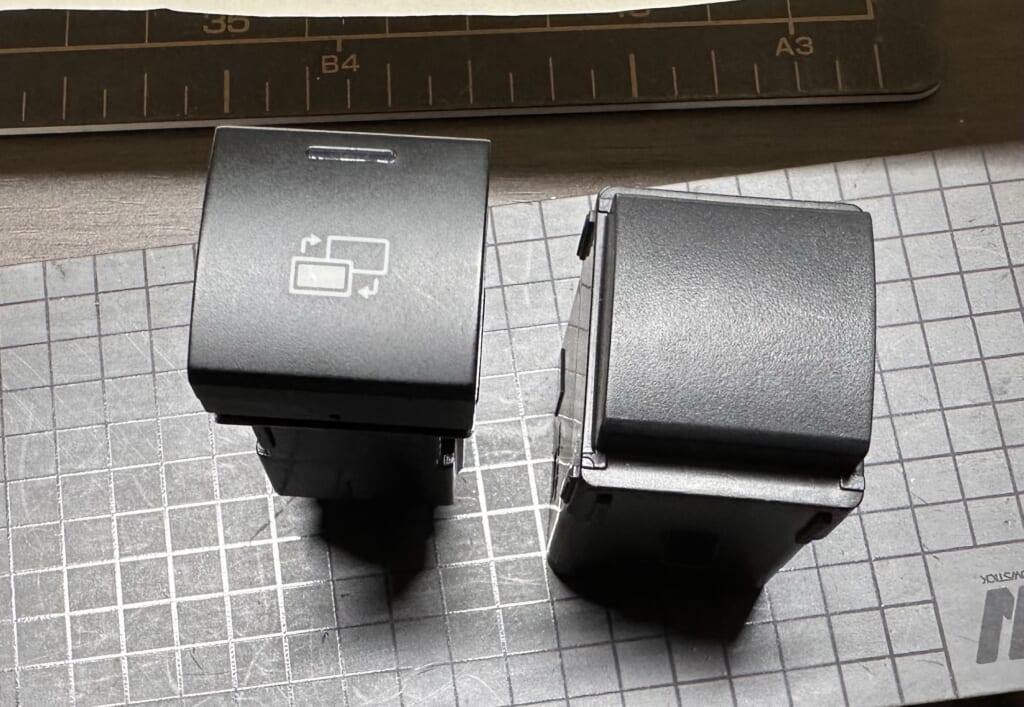

例えばこういうものがDタイプです。正方形なのが特徴。

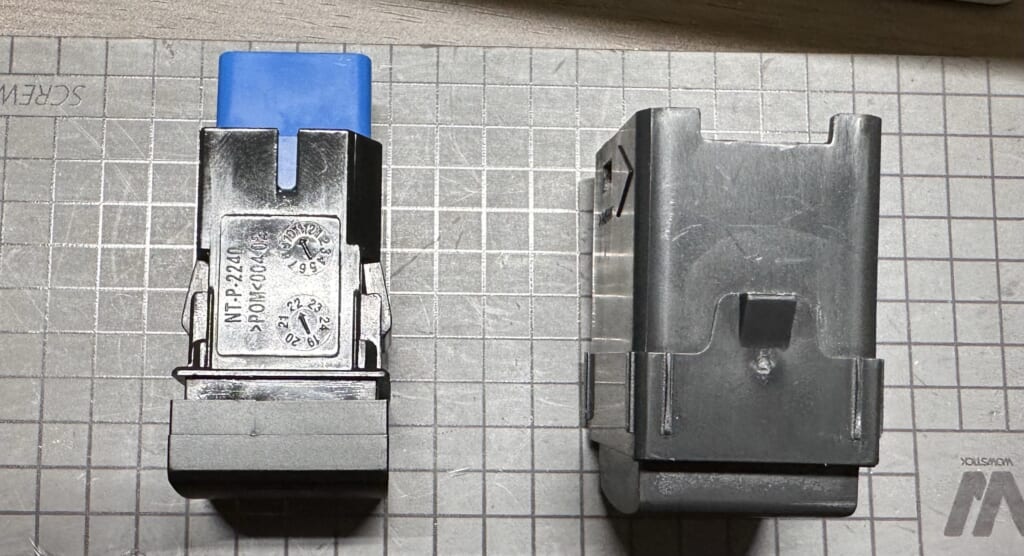

今回クラウンのスペアホールにデータシステムのTV-KITの切り替えスイッチを取り付けようとしたところ、元からついてたキャップと同社の付属スイッチTSW016がサイズが全く違って取り付けられませんでした。

右が取り外したキャップ。左がTSW016。 ボタンの大きさは23×23で同じ。紛れもなくDタイプ。 ボタン自体は同じっぽいのですが、後方のスイッチのケース部分が大きく違っています。取り外したキャップの方が大きいので、TSW016がスカスカで固定できません。なにかサイズ変換アダプタのようなものが売ってないか探してみたんですが見つからず。テープなどでグルグル巻きで太くしたり、厚めの両面テープで止めるなども考えましたが、差し込み方向できちっと固定するのは至難の業。

2023.4.28追記:

データシステムさんから返信がありました。やはり仕様として4つあるスイッチパネルのうちの左端には取り付け不可 とのことで、その隣につける想定のようです。ただウチの仕様だと左から2番目のパネルは元からウインドウシールドデアイサーのスイッチが入っています。ウインドウシールドデアイサーは寒冷地仕様に含まれるので、寒冷地仕様をオプションでつけた人や (それが標準となる)北海道の人はそもそもこのビルトインスイッチは取り付けできない 、ということになります。それは是非適合表にも注釈を載せておいてほしいとお願いしておきました。

アダプタを自作

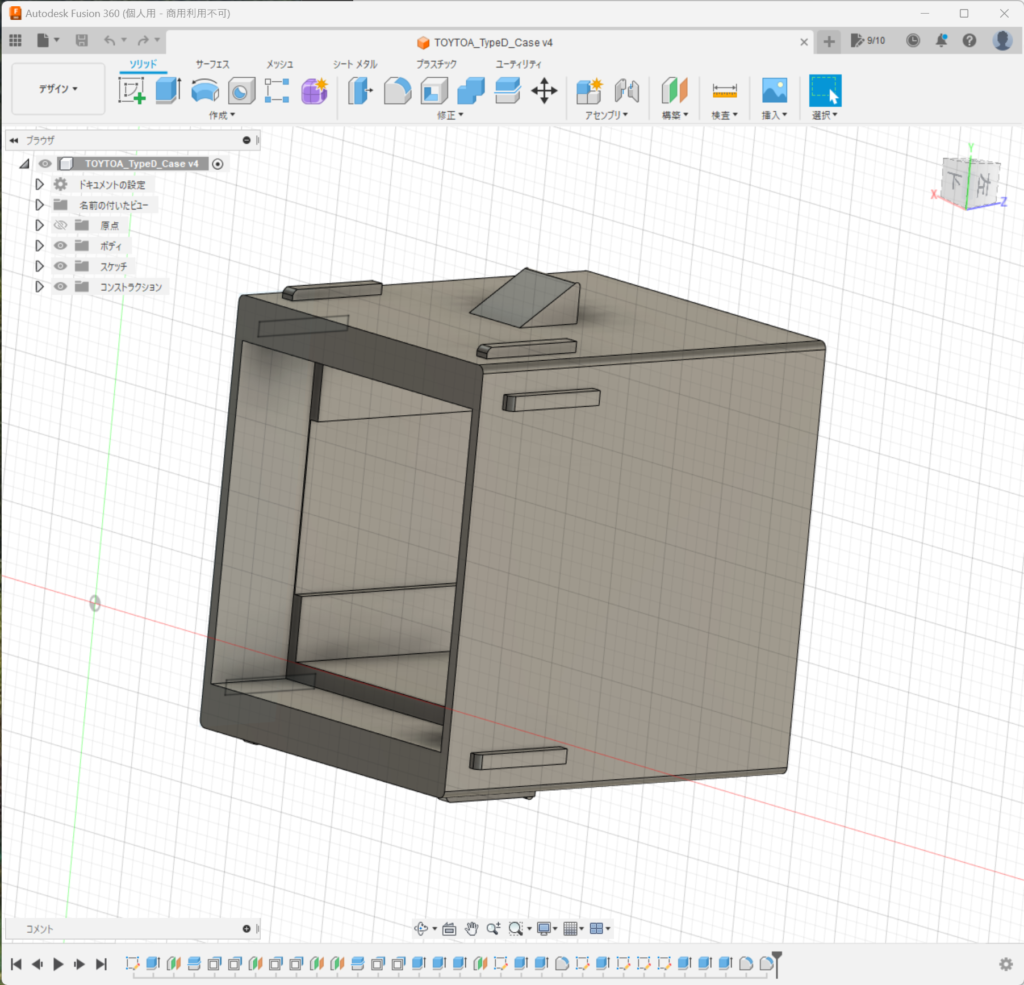

仕方ないので3Dプリンターで自作してみました。

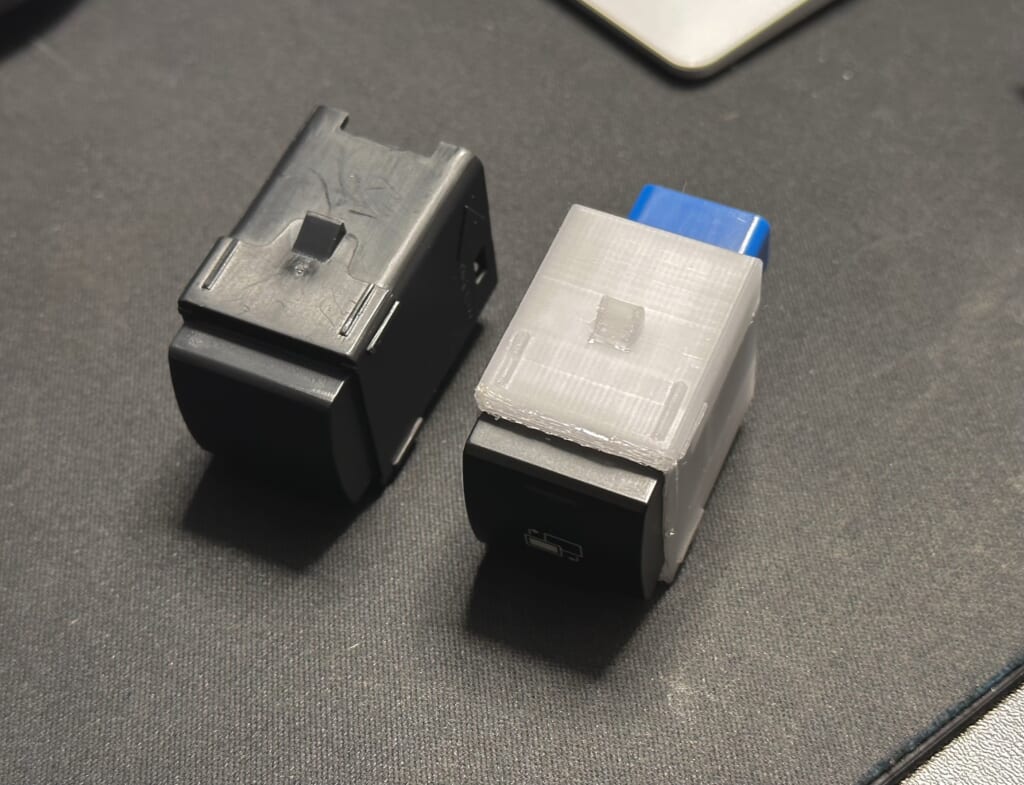

当該スイッチをセットしたところ フィラメント(プリント材料)は少しでも熱に強い方がいいかなと思いPETGにしたら色が半透明というかほぼ白なので色を塗らないとかもと思ったんですが、取り付けてみると全然見えないので平気でした。少し奥行きが短いのは単純に時短です。上下の三角の突起で固定されるので、それより後ろはなくても同じのはず。スイッチと作成したケースの固定は、スイッチを前から押し込む形で特にロック機構はなし。普通に使っている分には手前に引き出す方向の力はかからないのでいっかと。

パネル背面から装着した様子(白い部分が本アダプタ) 予定外の作業が発生してすっかり夜になってしまいましたがバッチリ取り付けできました(そのうち昼間に撮り直します)。

もしかしたら見落としているだけで既製品があるのかも知れませんが、とりあえず即日で対処できたので良かったです。クラウンのこのパネルはかなり他のパーツと絡んでいて、ここを取り付けなければ他のパーツも組み戻せず、車両を使えない時間が増えるところでした(翌日乗る用事が控えており焦りました)。

単純なプラスチック部品で済む話なので、データシステムさん含めどこかが商品化してくれるといいんですけどね。

BOOTHに出品 しておきました。アカウントをお持ちの方、匿名配送(あんしんBOOTHパック)でお取引したい方はご利用ください。システム利用料の分、本記事のコメントから直接ご注文いただくより少しだけ割高になっています。

2025.3.13追記 造形パラメーター最適化

久しぶりに頒布希望のコメントをいただいたので、現在もてる材料、装備を駆使して改めて造形してみました。

材料は自分の時のPETG(耐熱性能70℃程度)からASA (耐熱性能100℃)に変更。ノズルも通常の0.4mmから0.2mmに変更し、レイヤー厚0.1mmで造形。小さな突起までかなり綺麗に造形できた気がします。ASAは材料の単価としては少しお高いし、車内使用といっても直射日光が当たる場所ではないのでPETGでもよっぽど平気かとは思いますが、万一変形したりすると面倒くさい位置に使うので、安心代としてはアリかなと。実際2年経ってPETGの部品は少し変形がありました。

印刷レシピは固まったのでバンバン作れます。ご要望の方はお気軽にお問い合わせください。

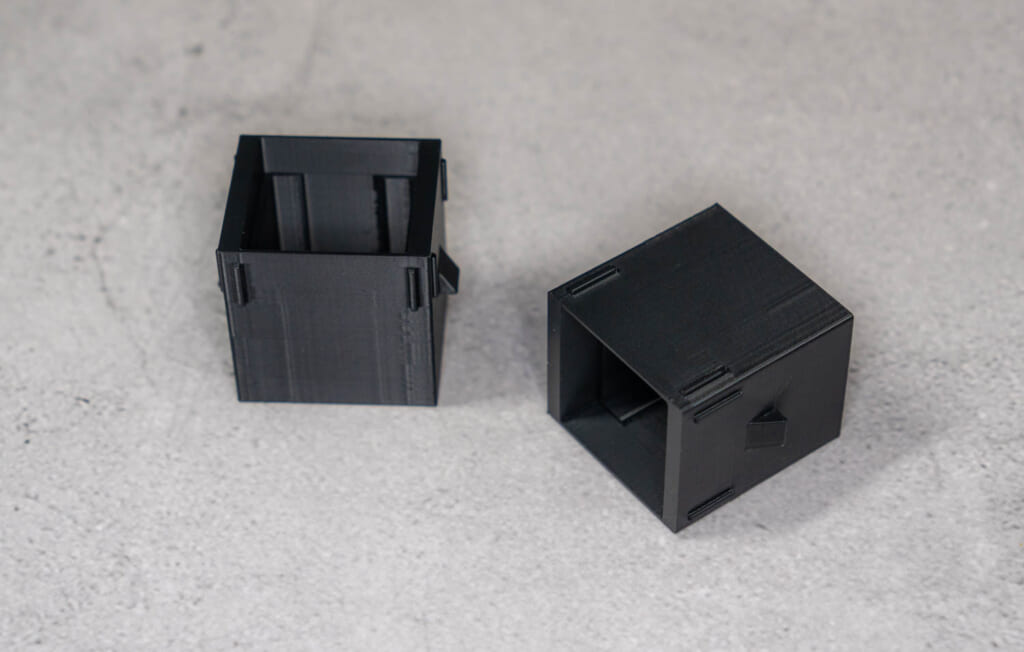

左右は少しやり方を変えて比較したもの。右の方が綺麗なので出荷版は基本こちらに。 以下個人的造形パラメーターメモ

ASAはPLAやPETGよりも表面が荒れやすいイメージでしたが、今回は(写真左の向きで造形して)トップに面が広くないのであまり粗が出なかったかも。壁面生成ロジックを通常の「クラシック」(右)と「Arachne」(左)で出し比べてみましたが、こういうカチっとした形状だとクラシックで良かったかなという印象。Arachneの方は側面に少しアーティファクト(余計な凹凸)が出来てしまいました。Arachneは動的に壁厚を変化させて局面をなだらかにでき精度も上がるとの話ですが、直線的な形状ではあまりメリットはないかなと(今回たまたま出た差かもですが)。

2025.5.12追記 モデルVer.2

さらに立て続けにお二方より注文いただいたので、もうちょっとブラッシュアップしたくなり、モデルの方もバージョンアップすることにしました。

当初はバラし作業中に必要に駆られて即興で作って「使えればいいや」で済ませていましたが、今回改めてパネルをクロスオーバーから外してきて、バチバチに精緻化してガタツキを排除 しました!単に元からついているダミーキャップを完全再現するのではなく、改めて形状をしっかり理解し、揃えるべき点、改良しても良い点を見極めて最適値を追求しています。ご要望いただく方の中には納車時にディーラーにつけてもらう、といった方もおり、その段になって不具合があると納車日程に影響が出たり再施工になって工賃が余計にかかったりというご迷惑になってしまうリスクがあるので、しっかり完成度を上げておきたいところです。

完成体がこちら。上が元からついているダミーキャップ、左下がテレビキットに含まれるTSW016スイッチです。トヨタ用Dタイプという規格のスイッチなので、データシステム製以外でも使える可能性は高いですが、当方では未確認です。

で、右下がVer.2アダプタです。純正パーツにあわせて上下がわかる▲マークを入れてみました。▲が向いている方が上です(といってもさぶん逆さまでも使えます)。全長は影響ないので少し短くしています。

TSW016をアダプターに装着した様子。

Ver.2の改善箇所ですが、例えばこの各面に2本ずつあるレール状の突起ですが、

(左がボタン側) パネル側の枠に対してガタ付きなく固定するためのもののようです。これをピッチリ造形するのは3Dプリンターでは難しいので、少し傾斜をつけてみました。これで差し込むに連れてキツくなっていく形です。逆に側面からの距離や太さなどはあまり重要ではないことも判明(相手方にこれがささるレールがあるわけではない)。お尻側も3Dプリントの都合で45°傾斜をつけています(こうするとサポート材がいらない)。

その後ろの三角形の突起がパネル側の抑えプレートの穴に引っかかって後ろに戻らないよう固定する役目があります。抑えプレートが弾性で上下から抑えているのですが、あまりこの突起が大きいとプレートを大きく曲げなければならず、破損のリスクが高まります。プレートは0.8mmくらいでとても薄いのです。そこで元パーツよりも少しだけこの山の高さを抑えてみました。

基本的には一度つけたらそうそう外すものではないですが、なんだかんだで純正品ほど強度がないかも知れないし、脱着の手間や破損リスクも抑えています。

造形材料はより寸法精度と強度が上がるASA-CF にしています。ASAの耐熱100℃でも充分ですが、-CFだとさらに110℃まで耐えられ、なにより造形が綺麗になるメリットがあります。サイズ誤差も生じにくいとのこと。ただしカーボンファイバー入り材料はステンレス製ノズルが使えないので、(焼き入れスチール製が存在しない)0.2mmノズルでは造形できず、0.4mmに戻すことにはなりました。それでも現車合わせでしっかり精度が出せるよう各所調整しています。材料原価が1.5倍くらい高いですが、今後ASAを在庫するのは止めようと思っているので、ASA-CFに最適化しています。

Ver.2の利用実績

自分のも含め、ご使用いただいた方からのフィードバックを抜粋して記載していきます。

2025.5.12 クロスオーバー改良前①(当方)

問題なく使用できています。

使用スイッチ:データシステム製TSW016

2025.5.22 スポーツ①

施工担当者曰く、多少緩くテープを巻いたとのことながらが取り付け自体は成功

JES TV NAVI コントロール(品番TXR-68)付属スイッチ

2025.5.27 スポーツ③

上記同様、0.3mmのビニールテープを2周巻いたら丁度良かった

2025.5.23 エステート①

曰く「ディーラー担当シュアも感心するほどジャストフィット」とのこと

使用スイッチ不明

連絡待ち スポーツ②

スポーツの2台が緩かったが、エステートはジャストフィット、というのが謎ですね。

クロスオーバーとスポーツは部品検索サイト でみると、スペアスイッチカバーの部品番号は55539-42070-C1で共通なんですけどね、、ガワの方が違う?でもさすがにメーターフードも一体になったアッシュ単位でしか購入できないぽいので、スポーツのものも買うと高そう。現在フィッティングに協力いただける方にサイズバリエーションをお送りしてピッタリサイズを探ろうとしています。

また調査時点でエステートはまだ掲載されておらず不明。セダンは全スロット通常のDタイプスロットぽい(後述)のでそもそもこのアダプタは不要です。

クロスオーバーの該当箇所 2025.6.29追記 モデルVer.4 これで完成か?

その後、また何件かのフィードバックをいただき、更に外径をブラッシュアップさせました。少しだけ高さを広げたのと、内側のスイッチを差し込む穴の垂直位置がど真ん中になっていたかったのを修正してV3に。さらにまだ「グラつく」というコメントを参考に、高さはほぼ一杯のはずなので、左右に0.3mmずつ広げてみました。つまりV3から幅が0.6mm広がった形になります。

もともとウチのクロスオーバーにV2を使用して、私の感覚では充分フィットしていたのですが、何人かの方から「緩い」とお知らせいただき、「これ以上広げるとクロスオーバーに入らなくならないか?」と心配しつつ少しずつ高さや幅を広げてきました。今回同じ改良前クロスオーバーの方でも無事使えたということだったので、よりギリギリを攻められたのかなと解釈しております。

以後のご要望にはこちらのV4(V3 +幅0.6mm)を最新版としてお送りしようと思います。材料は耐熱120℃のASA-CFという炭素繊維入りフィラメントを使うようにしており、こちらちと単価が高いので、ひとつ1,200円とさせていただきます(以前は1,000円)。加えて送料と梱包料で500円、計1,700円でお願いできればと思います。

BOOTHにも出品 しておきました。アカウントをお持ちの方、匿名配送(あんしんBOOTHパック)でお取引したい方はご利用ください。システム利用料の分、本記事のコメントから直接ご注文いただくより少しだけ割高になっています。

V4実績メモ

2025.6.28 クロスオーバー改良前②

ぐらつきなどは全く無く、問題なし

使用スイッチ:データシステム製TSW016

スポーツ④

2025.9.21追記 社外ボタン2種で検証しV5に

ほぼほぼ完成と思われ10個以上発送したV4ですが、先日利用された方から、単体で販売されている部品パーツでボタンの戻りが悪かった(戻らなくなった)というご連絡をいただきました。車両側(ケース外側)は完成の域ですが、スイッチ側(内側)は社外品スイッチ/充電アダプタも色々あるので中には不適合も出てきてしまうようです。

今回ご連絡いただいたのは以下の2製品です。

早速購入して検証してみました。特に上のMOTOR POWER製品がスイッチの傘(?)の部分が末広がりで奥に向かってわずかに幅/高さが広がっていく形状をしており、その広くなった置く側で本品に干渉してボタンが戻らなくなる現象を確認できました。特に下側が明らかに引っかかっている感じ。下のT03 TYPE Sも多少渋いかな?という気はしましたが、手元の個体ではボタンが戻らないほどではなかった感じ。いずれにせよMOTOR POWERの方が大きいので、それにあわせて手前のボタンサイズのくり抜き部分をコンマ何mmで調整したところスムーズにボタンが動作するようになりました。今後さらにサイズが大きなスイッチと出会うことも考えて、もっと余裕を持たせておくことも考えたのですが、一応規格品ですしあまり穴を広げるとその分壁が薄くなることもあり、とりあえず今回の2品にあわせた調整に留めました。こちらをV5として以降の出荷分に適用していこうと思います。

形状的にはT03 TYPE Sの方が広がってないので個体差による引っかかりの可能性も低いですし、アイコンも使い道にあわせて選べるので個人的にはオススメかなと思います。実際に通電させてテストはしてないのでそこら辺の品質は不明ですが、、 T03 TYPE Sはオルタネイト式スイッチのため、ON時とOFF時でボタンの位置が1.5mmほど違います。押し込むと1.5mm奥でロックされ、もう一度押すと手前に戻る感じです。これですと常時ONで使うような場合は常にボタンが奥に引っ込んでいて他のボタンとツライチにならない問題があります。対してMOTOR POWERは所謂モメンタリー型スイッチなので、押し込んでも指を離すと常に同じ位置にボタンが戻ります(ON/OFF状態は電子的に保持)。お好みのアイコンを選ぶか、ボタンの並びを選ぶかの悩ましい選択ではありますが、お使いの用途によってお選びいただければと思います。アリエクなどでも色々売ってるので探してみると良いかも知れません。

他にも適合しないスイッチなどありましたらお気軽にお問い合わせいただければと思います。

こちらで注文できます

TOYOTA車手動光軸調整ダイヤル用空きスロット→タイプDスイッチアダプター

参考価格: ¥1,800(別途消費税、送料がかかります)

在庫: あり

2025.10.18追記 Ver6でセキュリティスキャナー対応、レーザー刻印

上記のT03 TYPE Sについて、またシブいというフィードバックがあり再調整しました。どうもこいつは左右微妙に非対称で、アダプタに差し込むとわずかに右(時計回り)にねじれてしまいます。結果ボタン部分が枠に干渉してたっぽい。なんとか調整。

またM’z SPEEDから出ているスイッチホール用のセキュリティスキャナーLEDでも使いたいという要望を受けて対応しました。

駐車中に防犯装置が稼働していることをアピールするLEDですね。なるほど、ここをそういう風に使うアイデアもあるんですね。ホールが空いてたらちょっと入れてかったかも。

また先日導入したレーザー加工機でマーキングを入れるようにしました。いままではモデルの凹凸で刻印していたんですが、視認性が微妙でした。使用時の向き、バージョン、素材に加え、反対側にストアページにとべるQRコードも入れておきました。例えば中古車買ったらこのアダプタが着いていた、みたいな状況でこれがなんなのか辿れるといいなと思いまして。

ちなみに「▲FRONT」とせず「▲DRIVER」としたのは、FRONTだと車両前方方向を指していると誤解されるかなと思って「こっちを運転手に向けろ」という意味でDRIVERにしておきました。

なかなかガジェット感が出て良いですね。まだ組み付けてしまえば目にすることはないんですけども、、

■参考: 装着手順

実際にはナビ裏まで配線が必要なので、これよりもっと多くの部分の分解が必要ですが、以下はあくまでスイッチ部分までのアクセスということでまとめておきます。ちなみにそこまでならすべてクリップ止めなのでドライバーでネジを外す必要はありません。

なお全バラシ動画としてはこちらなどが参考になるかと思いますので合わせてご確認ください。

VIDEO

動画内でもやっておりますが、内装剥がしツールは樹脂製のものを使い、差し込む際には養生テープやマスキングテープを貼って傷にならないようご注意ください。以下手順に沿った結果傷や破損が起きても自己責任でお願い致します。

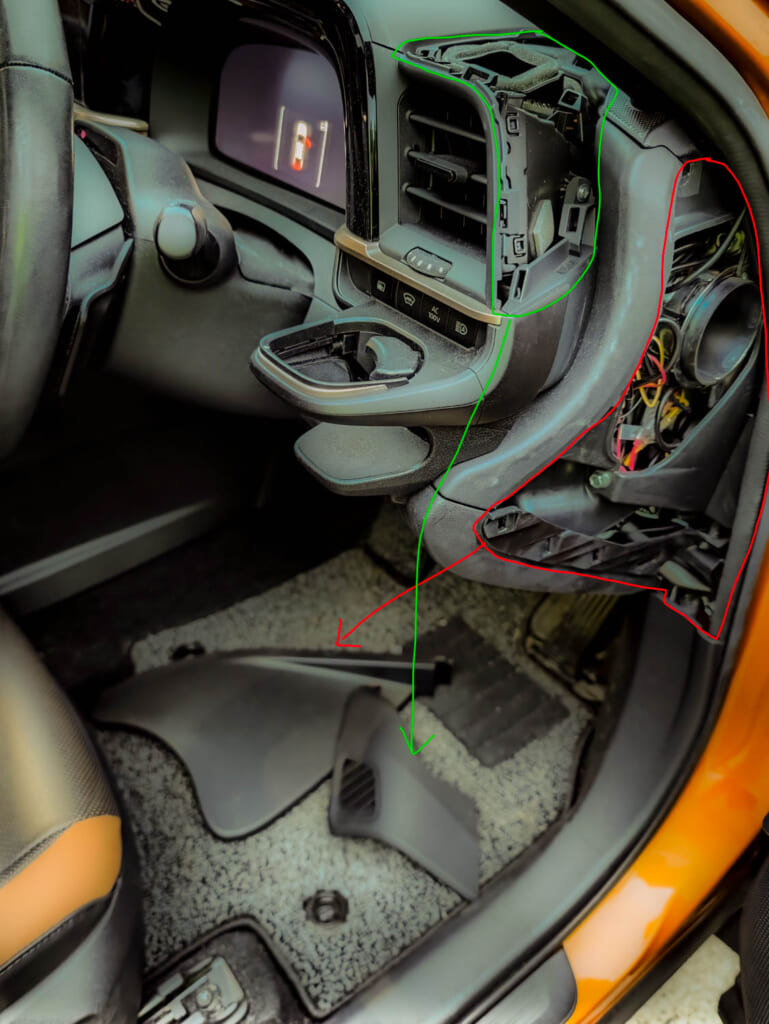

・パネル外し

最初に外すべきパネル部分を確認します。以下のパーツが一体になっており、メーター外周の光沢ブラックのパネルまでまとめて外す必要があります。ステアリングコラムの上の布状のパーツもついてきますので破らないようご注意ください。またこの裏にはグリスがついていて、余計なところに付着させないよう気をつける必要もあります。

手始めにドア側の2つのパネルを外します。ネジは使われておらず基本は引っ張るだけですが、力を入れすぎて破損させないよう丁寧に根気よく 作業してください。

赤線のパネルはウィーサーストリップ(ゴム)を外しておいて、適当な隙間に内装はがしを入れててこの原理で剥がします。慣れると素手でも..

緑線の方のL字のパネルは手前(後席方向)に引っ張る感じ。

あとは順番に外周のクリップを外していきます。今回は後付けのカップホルダーがついていたので引っ張るのが楽でした。

まず下側のパネルが上にかぶっているので、少しだけ引っ張って浮かせます。

メーターの上部も丁寧に手前に引っ張ってクリップ(赤)を抜いていきます。

左側はナビ画面下の加飾パーツが上にかぶっているので、そちらを浮かせて隙間を作ります。このパーツは助手席側まで伸びていますが、おおむねボリュームツマミくらいまで浮かせておけば大丈夫そうです。

そんな感じで丁寧に重なるパーツを排除しながら当該パネル全体を引き出していきます。

その下の始動スイッチのパネルも少しだけ浮かせる必要があるかも知れません。

最後にステアリングコラムの上にある布パーツですが、写真のように左右2枚の位置決めプレートと、4本のピンが刺さっていますので、丁寧に外していきます。

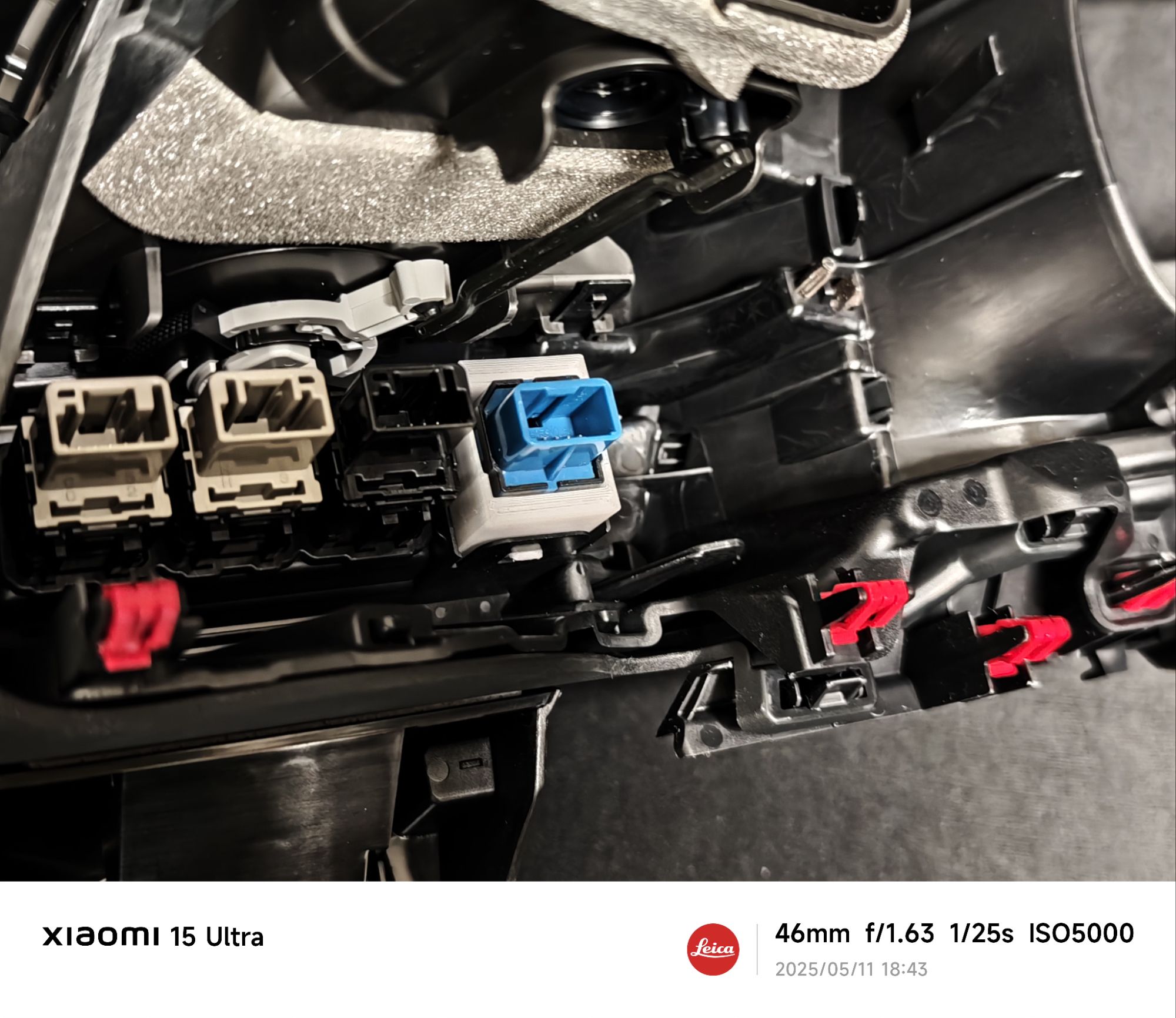

パネル全体がフリーになったら、スイッチ裏の2つのコネクターを外します。どれもコネクター上面に固定爪があるので、つまんで後ろ(車両前方側)に引っ張れば抜けます。色(形も?)が違うので、戻す時に間違えないよう覚えておきます。ウチの場合は、手前から黒、白、青でした。さらにこの奥が問題の空きスロットで、ダミーキャップがはまっている区画になります。

コネクターは意外とこの3つだけで、メーター側は電気的な接続はありません。

・スイッチ部品取り付け

アダプター側面の△を上にして、TSW016スイッチのLEDが上 になるような向きで取り付けます。

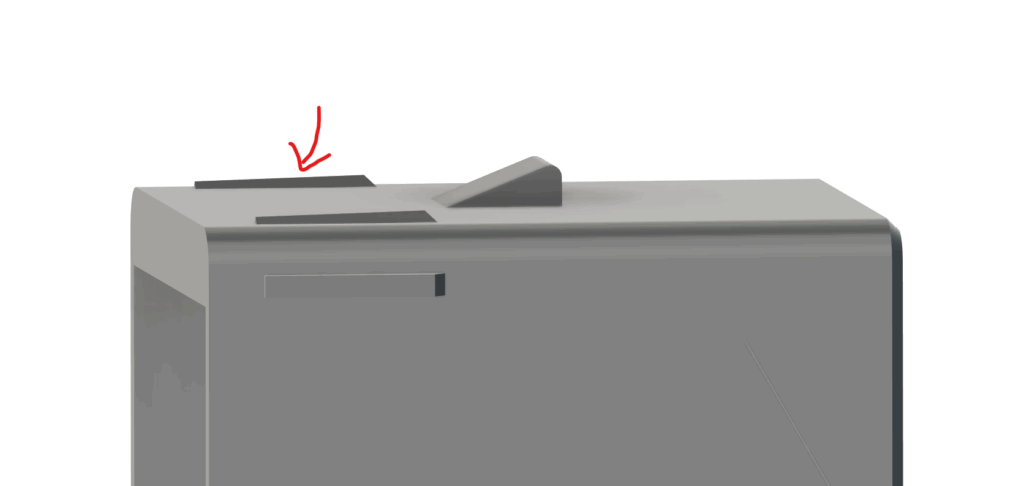

下の写真がダミーのフタを取り外したところです。上下にある四角い穴のあいたプレートで挟み込んで固定しています。四角い穴にはスイッチユニットの▲の突起がひっかかってロックされているので、ボタンを外すにはこの上下の薄いプレートを開いてロックを外してやる必要があります。このプレートが非常に薄くて割れやすいので開く時は薄くて幅広の内装剥がしなどでそっと作業します。

順番としては、まず上側を持ち上げて、スイッチを下に傾けるようにしてパチっと言うまで引きます。片側はおそらく指でもできますが、それによって反対側はピタっとくっつくので、下は薄い板状の内装はがしかマイナスドライバーを使うと良いでしょう。割らないようにそっとそらして下側のロックも外してスイッチ全体を引き抜きます。

ちなみに左右のパネルには2本のレール状の凹みが見えますが、これがスイッチ側の突起と噛み合うかと思いきや、全然ズレた場所にありました。単に曲がりを抑えるためのリブ構造かも知れません。気にしなくて大丈夫です。

スイッチの取り付けは基本真っ直ぐ奥まで差し込むだけです。上下パネルの四角い穴にスイッチの▲毒気がパチっとはまればOKです。少しスイッチが飛び出るところまで差さると思いますが、スイッチ前面を押し込んでやるといいところで止まるはずです。

隣の純正ボタンなみにガタつかずに同じ感触でスイッチが押せるようになると思います。

表側を確認して、ツライチで他のボタンと揃っており、ボタンがしっかり押し込めることを確認します。

2025.5.20追記: モデルによって4スロットと5スロットがある!?

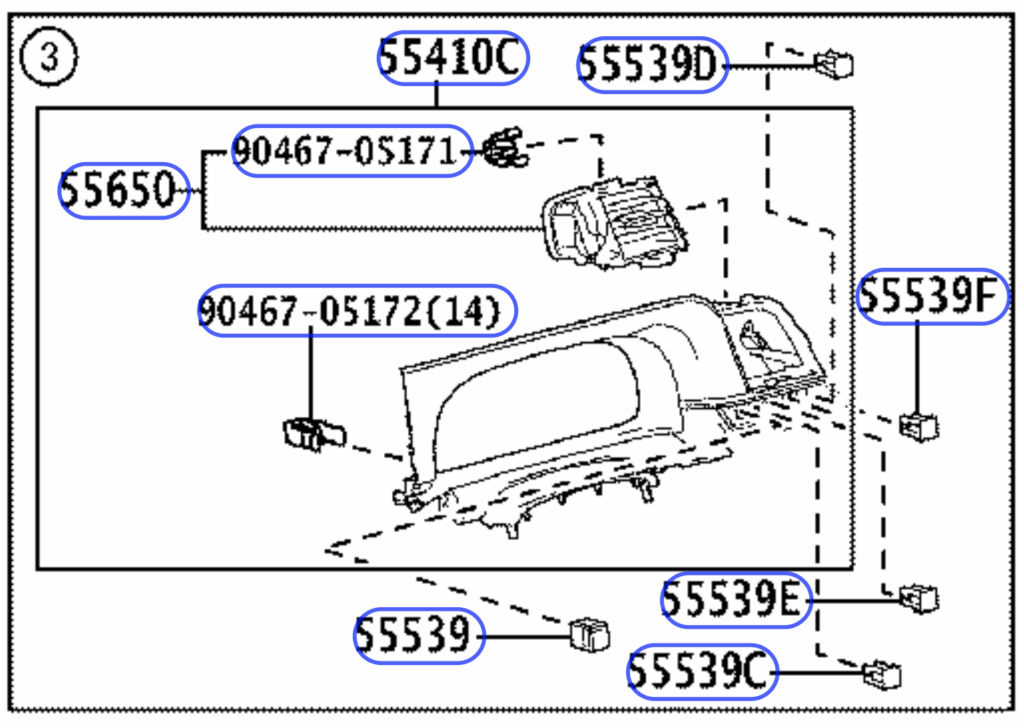

コメントでご指摘いただきました。同じ新型クラウンでもここのパネルのボタンスロット数に違いがあるようです。公式Webマニュアルで比較してみます。

クラウンクロースオーバー(改良前)

4スロットです。一番左だけ仕切りがあります。ウチはこれですが、寒冷地仕様で左端は空きスロットでした。内訳や空き状態はメーカーOPによって違いそうです。エンジンによっても違うかもですが、マニュアルでは追えません。

クラウンスポーツ

なるほど、確かにスポーツでは4+1スロットの計5スロットです。左端だけ仕切り線があるのは共通です。ここがナンチャッテDタイプ(表に出ている部分はDタイプ形状だが、裏はより大きなスロット)だる可能性はあります。

クラウンセダン

次に発売されたセダンも5スロット。ただし仕切り線がなく5つすべて通常のタイプDという可能性も?

クラウンエステート

こちらはスポートと同じ4+1スロット構成。PHEVもHEVも同様。

クロスオーバー(改良後)

そしてなんとクロスオーバーでも2024/4月の改良モデルだと4+1スロット化されていました。

モデル別スロット構成まとめ

基本は4+1スロットが主流

クロスオーバー初期型のみ3+1スロット

セダンは仕切りがない5スロット

クロスオーバーの写真は改良前後とも+1スロットが手動光軸調整ダイヤルが写っている(ただし少なくともRS寒冷地仕様は空き)

となるようです。現状ではおそら総数4でも5でも+1スロットだけ別扱いしているということで、1つだけ裏面の規格がことなる可能性が高い かなと思います。セダンは全スロット普通のDタイプってことですかね?

これも推測ですが+1スロットは手動光軸調整ダイヤルが入るので、裏側のユニットサイズが通常のDタイプより大きくなるため区分けしてあるんじゃないかなと思います。手動光軸調整はグレードでBi-Beamと4眼が分かれるクロスオーバーのBi-Beam搭載車(X/G?)にのみに存在するらしいが、パネル部品を共有する他車種でも空きスロットは存在するってことですかね。セダンだけ仕切りがなくタイプDx5になってるのは、逆に5つ必要になるグレード/オプションが存在するのか、部品を変えてでもスッキリさにこだわったのか。

2025年5月現在では3+1スロの改良前クロスオーバーRSでしか本アダプタの検証ができてないですが、スポーツとエステートの納車待ちの方にはお送りしているので、フィードバックがあれば追記していきたいと思います。

現時点では本アダプタが使用できる可能性が高いのは

クロスオーバーの4眼ヘッドライト搭載車(Z/改良前RS系/改良後RS/GALP/GLP。要はG/X以外) スポーツ エステート

でしょうか。クロスオーバーG/Xは+1スロットが使用済みだから除外。セダンは+1スロット自体が存在しないから除外。

スポーツとエステートは+1スロットはあるが、使用するグレードが無いと思われる(未確認)。

というところでかなと。

2025年夏現在、クロスオーバー(改良前/後)、スポーツ、エステートで適合確認が取れています(当該スロットが空きのグレードのみ)。

TVキャンセラー製品の適合表などをみて使用不可となっていれば可能性があるかなと思います。

[メモ] クラウン、ハリアー以外で使用できそうな車種

現在確認がとれている新型クラウン(クロスオーバー、スポーツ、エステート)、80ハリアー以外で本アダプターが使用できそうな車種をメモしていきます。基本要件として、

Dタイプ(22.5 x 22.5mmの正方形)のスイッチホール

レベリング(光軸調整)がオートとマニュアルのグレードが混在する

オートレベリング搭載グレードである

の3要件を満たしていれば適用可能な可能性は高いかなと思います。もし該当車種にお乗りで当該空きスロットを活用したい方はご連絡ください。結果報告と装着できた場合は掲載用の写真提供を条件に各車種先着1名様に試供品を差し上げます 。

アルファード/ヴェルファイア(4代目、40系)

Xがマニュアルレベリングなので、ZとExective Loungeで使用できる可能性がありそうです。

またヴェルファイアは全グレードオートレベリングですが、パネルはアルファードと共通だと思われるので、同じ右下のスロットが使える可能性があります。

ノア/ヴォクシー(4代目、90系)

S-Zでメーカーオプションのプロジェクター式LEDヘッドランプを装着するとオートレベリングになるので、赤丸のスロットが空いていて使える可能性があります。→使えたとご報告をいただきました。

空きスロットが多そうなのであまりニーズはないかも知れませんね。

シエンタ(3代目、10系)

Bi-Beam LEDヘッドランプ(オートレベリング機能付)搭載のZグレードなら、赤丸の右下のスロットで使える可能性があります。→使えたとご報告をいただきました。

プリウス(5代目、60系)

PHEVのZグレードのみオートレベリングなので赤丸のスロットで使える可能性があります。

ランドクルーザー”300″

ランクル300にはマニュアルレベリング仕様がないと思っていましたが海外仕様には存在するようです。なので日本仕様車にもスロットは用意されているぽく、右上の赤丸の枠に使える可能性があります。

「海外仕様にマニュアルレベリングが存在してスロットだけはある」というパターンは想定外でした。言い換えると日本仕様車は全グレード無駄に空きスロットがあるということになり、むしろニーズはあるかも知れません。他の車種も気になるところです。

![PDA工房 +F FS050W対応 抗菌 抗ウイルス[光沢] 保護 フィルム 日本製](https://m.media-amazon.com/images/I/41JMmjwz96L._SL500_.jpg)